رمزنویسی و امنیت شبکه

رمزنویسی و امنیت شبکه مانگو تمام بعدازظهر را بر روی کد اِستِرن و اساسا با کمک پیامهای اخیری که در سقوط Nevin Squar کپیبرداری کرده بود کار میکرد.

استرن بسیار رازدار بود. او میبایست بهخوبی از مرکز لندن باخبر باشد و پیرامون آن سقوط، چیزهایی فهمید. روشن بود که آنها توجه نداشتند که ما نگو چند وقت یکبار پیامهای آنها را میخواند. بنابراین آنها از نفوذناپذیری کُد مطمئن بودند .

رمزگذاری بلوکی مدرن

اکنون به رمزگذاریهای بلوکی مدرن توجه کنید.

که، یکی از پرکاربردترین انواع الگوریتمهای رمزنویسی است. که امنیت یا خدمات تعیین معرف را فراهم میکنند و بر روی DES( استاندارد حفاظت داده) تمرکز میکنند تا اصول طراحی رمزگذاری بلوکی را نشان دهند.

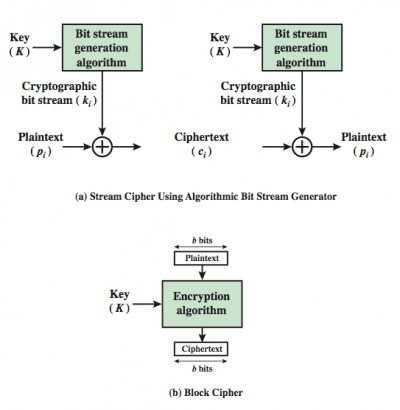

رمزگذاری بلوکی در مقایسه با رمزگذاری جاری

رمزگذاریهای بلوکی پیامهایی را در بلوکها پردازش میکنند و سپس هر یک از آنها رمزگشایی و یا رمزدار میشود. مانند یکجانشین سازی بر روی کاراکترهای بسیار بزرگ ۶۴ بایتی یا بیشتر.

رمزگذاریهای جاری، پیامهای یک بیتی یا بایتی را در زمان رمزگشایی یا رمزدار شدن ، پردازش میکنند. بسیاری از رمزگذاریهای رایج، رمزگذاریهای بلوکی هستند. بهتر آنالیز میشوند. محدوده وسیعی از کاربردها دارند.

اصول رمزگذاریهای بلوکی در رمزنویسی و امنیت شبکه

اکثریت رمزگذاریهای بلوکی متقارن، بر مبنای ساختار رمزگذاری فیستل میباشند. این امر لازم است زیرا باید قادر بود تا متن رمزگذاری شده را کشف رمز کرده تا پیامها بهطور کارآمد دریافت شوند.

رمزگذاریهای بلوکی، مانند یکجانشین سازی بسیار بزرگ میباشند. و نیازمند جدول مدخلهای ۲۶۴ برای یک بلوک ۶۴ بیتی خواهد بود. بجای ساختن از بلوکهای ساختمانی کوچکتر. و از ایده رمزگذاری حاصلضربی استفاده میکند.

کلاود شنون و رمزگذاریهای تبدیلی و جانشینی

کلاود شنون، ایده شبکههای تبدیلی و جانشینی(S-P) را در روزنامه سال ۱۹۴۹ معرفی کرد. مبنای رمزگذاریهای بلوکی مدرن را تشکیل داد.

شبکههای S-P بر مبنای دو شبکه اولیه میباشند. عملکردهای نهفته که از قبل مشاهده شدند عبارتاند از:

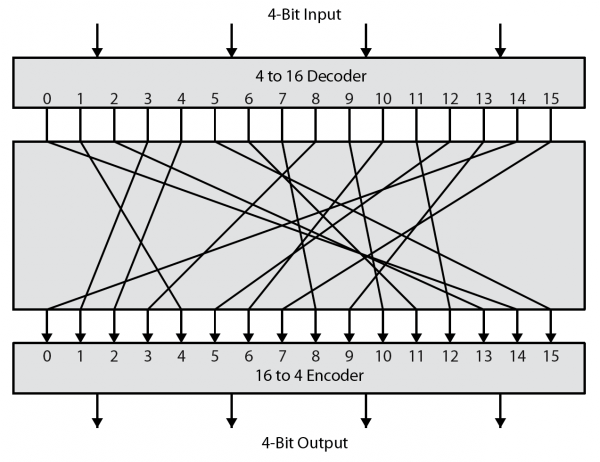

جانشینی (S-box)

تبدیلی(P-box)

اختلال و انتشار پیامها و کلید را فراهم میکنند.

اختلال و انتشار

رمزگذاری نیازمند آن است تا مشخصههای آماری پیام اصلی، کاملا پنهان شوند. یک صفحهکلید رمز یکرویه، این کار را انجام میدهد. شنون بهطور کارآمدتر، ترکیب عناصر S &P را برای دستیابی به موارد ذیل پیشنهاد کرد:

- اختلال – ساختار آماری پیام عادی را در سرتاسر متن رمزگذاری شده پراکنده میکند.

- انتشار – ارتباط بین متن رمزگذاری شده و کلید را تا حد امکان پیچیده میسازد.

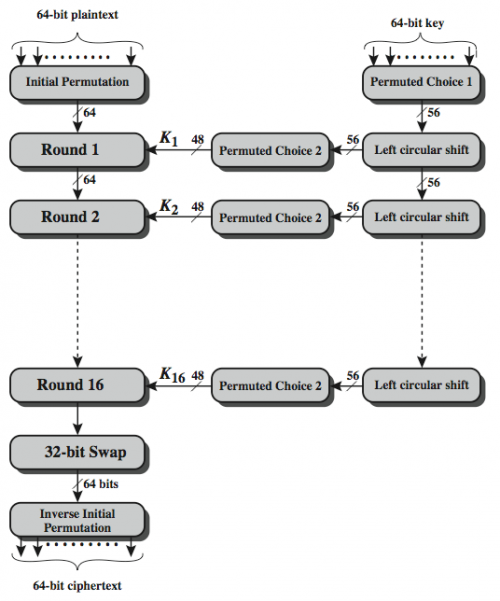

ساختار رمز فیستل

هورست فیستل، رمز فیستل را بر مبنای مفهوم رمز حاصلضربی معکوسشدنی ابداع کرد. بلوک ورودی قسمتها در دونیمه.

پردازش از طریق روند(round) چندگانه که یکجانشینی را در نیمه چپ داده بر مبنای عملکرد روند نیمه راست انجام میدهند، سپس کلیدهای فرعی دارای نیمههای تعویض تبدیلی میشوند. مفهوم شبکه S-P شنون را اجرا میکند.

تبدیل IP اولیه

- اولین گام محاسبه داده

- ثبتکنندههای IP، بیتهای داده ورودی

- بیتهای زوج تا نصف LH ، بایتهای فرد تا نصف RH

- کاملا منظم در ساختار ( آسان در h/w)) بهطور مثال: (IP (675a6967 5e5a6b5a) = (ffb2194d 004df6fb)

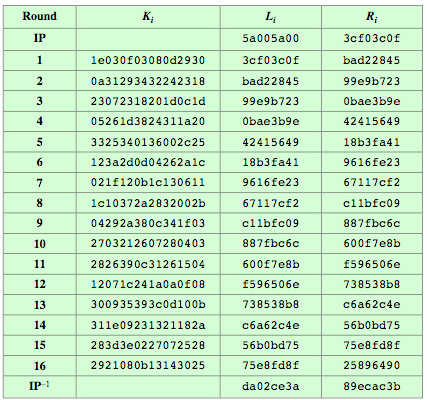

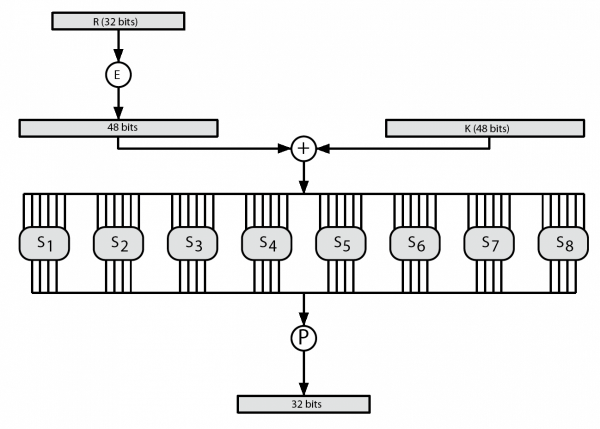

ساختار روند DES

- از دونیمه L و R 32 بایتی استفاده میکند.

- با توجه به هر رمز فیستل میتواند اینگونه توصیف شود:

Li = Ri–۱

Ri = Li–۱ Å F(Ri–۱, Ki) - F ،نیمه R 32 بیتی و کلید فرعی ۴۸ بیتی را اتخاذ میکند.

- R را تا ۴۸ بیت با استفاده از تبدیل E،گسترش میدهد.

- با استفاده از XOR به کلید فرعی اضافه میکند.

- از میانهشت S – باکس عبور میکند تا به نتیجه ۳۲ بیتی برسد.

- درنهایت با استفاده از تبدیل P 32 بایتی، تغییر مییابد

S باکسهای COL

- دارای هشت S باکس میباشند که ۶ تا ۸ بیت را ترسیم میکنند.

- هر S باکس در حقیقت چهار باکس ۴ بیتی کوچک میباشد.

- بیتهای خارجی ۱ و ۶ (بیتهای سطری) یک سطر از چهار سطر را انتخاب میکنند.

- بایتهای درونی ۵-۲ (بیتهای به دنبال هم) جانشین میشوند. نتیجه، ۳۲ بیت است.

- انتخاب سطری به داده و کلید بستگی دارد.

- یک ویژگی که با عنوان اتوکلاو ( اتوکی) شناخته میشود.

مثال: S(18 09 12 3d 11 17 38 39) = 5fd25e03

زمانبندی کلید DES

- کلیدهای فرعی استفادهشده در هر روند را تشکیل میدهد.

- تغییر اولیه کلید (PC1) که ۵۶ بیت را در دونیمه ۲۸ بایتی انتخاب میکند.

۱۶ مرحله متشکل از: - چرخاندن هر نیمه بهطور مجزا در یک یا دو محل که به برنامه زمانبندی K چرخش کلید بستگی دارد.

- انتخاب ۲۴ بیت از هر نیمه و تغییر دادن آنها.

- بهوسیله PC2 برای استفاده در عملکرد روند f.

- به موضوعات کاربردی عملی در h/w در مقایسه با s/w توجه کنید.

کشف رمز DES

- در کشف رمز کردن میبایست گامهای محاسبه داده با طراحی فیستل بازشوند و مراحل رمزگذاری مجدداً با استفاده از کلیدهای فرعی در ترتیب معکوس انجام گیرد (SK16 & SK1).

- IP، گام نهایی FP رمزگذاری را بیاثر میکند.

- اولین روند بهواسطه SK16، شانزدهمین روند رمزگذاری را بیاثر میکند.

- شانزدهمین روند بهوسیله SK1، اولین روند رمزگذاری را بیاثر میکند.

- سپس FP نهایی، IP رمزگذاری اولیه را بیاثر میکند.

- ازاینرو ارزش داده اصلی را ریکاوری میکند.

تأثیر نزول ناگهانی (بهمن)

- ویژگی مطلوب کلید الگوریتم رمزگذاری.

- درجایی که تغییر یک ورودی یا زبانه کلید، منجر به تغییر تقریباً نیمی از بیتهای برونداد میشود.

- و موجب میشود تا بهواسطه حدس احتمالات کلیدی ، به سمت نشانه حرکت کند.

- DES، نزول ناگهانی شدیدی را نشان میدهد.

دوام اندازه کلید DES

- کلیدهای ۵۶ بیتی، دارای مقادیر ۲۵۶ = ۷٫۲ x 10۱۶ میباشند.

- به نظر میرسد بررسی نیروی مخرب، دشوار باشد.

- پیشرفتهای اخیر ثابت کردهاند که این بررسی :

- در سال ۱۹۹۷در چند ماه معدود در باب اینترنت.

- طی سال ۱۹۹۸ در باب ( h/w EFF) اختصاصیافته در چند روز معدود.

- و سال ۱۹۹۹ ترکیب مذکور در ۲۲ ساعت، ممکن است.

- هنوز هم میبایست قادر باشد تا پیام عادی را تشخیص دهد.

- و باید جایگزینهایی را برحسب DES در نظر بگیرد.

قدرت حملات تحلیلی DES

- اکنون چند حمله تحلیلی در خصوص DES داریم.

- این حملات ، برخی ساختارهای عمیق رمز را مورد دسترس قرار میدهد.

- با گردآوردن اطلاعات پیرامون رمزگذاریها.

- که سرانجام میتواند همه یا برخی از بیتهای کلید فرعی را ریکاوری کند.

- سپس در صورت لزوم بهطور کامل به دنبال بقیه بیتها باشد.

- بهطورکلی ، این حملات، حملات آماری میباشند.

- کشف نوشته رمزی تفاضلی.

- کشف نوشته رمزی خطی.

- حملات کلیدی مربوطه.

شدت حملات زمانبندی DES

- اجرای حقیقی حملات رمز، از دانش نتایج اجرا جهت استنتاج کردن اطلاعات پیرامون کلیه بیتهای کلید فرعی و یا برخی از آنها استفاده میکند.

- بهویژه با استفاده از این واقعیت که محاسبات میتوانند بسته به ارزش دروندادها نسبت به اطلاعات، زمانهای متعددی را صرف کنند.

- بخصوص محاسبات گیجکننده در خصوص کارتهای هوشمند.

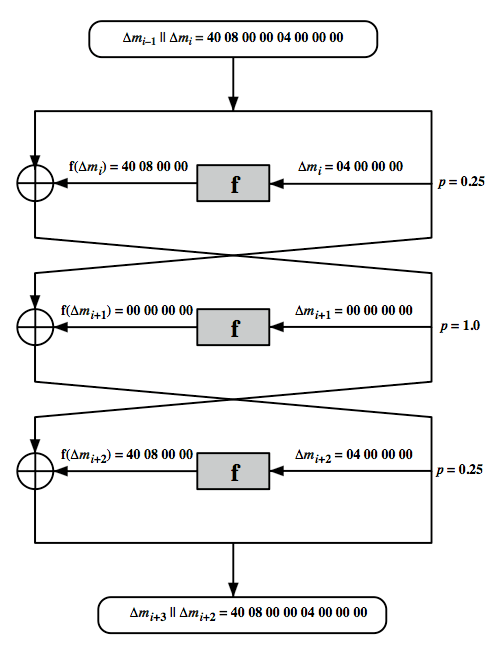

کشف نوشته رمزی تفاضلی

- یکی از مهمترین پیشرفتهای اخیر(عمومی) در کشف نوشته رمزی.

- توسط NSA در سال ۱۹۷۰ در مقایسه با طرح DES شناخته شد.

- مورفی ، بیهام و شمیر، روش قدرتمندی را برای تحلیل رمزگذاریهای بلوکی منتشر کردند.

- و بکار بردند تا اکثر رمزگذاریهای بلوکی رایج را با درجات مختلف موفقیت تحلیل کنند.

- بهطور معقول، DES در مقایسه با لوسیفر، بر آن بافشاری داشت.

کشف نوشته رمزی تفاضلی

- یک حمله آماری علیه رمزهای فیستل، از ساختار رمزی استفاده میکند که پیشازاین کاربرد نداشت.

- طراحی شبکههای S-P، دارای برونداد عملکرد میباشد که تحت تأثیر درونداد و کلید است.

- بنابراین نمیتواند مقادیر قبلی را از طریق رمز بدون دانستن ارزش کلید ردیابی کند.

- کشف نوشته رمزی تفاضلی، دو جفت از رمزگذاریهای مربوطه را مورد مقایسه قرار میدهد.

رمزنویسی و امنیت شبکه

- کشف نوشته رمزی تفاضلی، جفتهای رمزدار گذاری را مورد مقایسه قرار میدهد

- با یک اختلاف مشخص در درونداد.

- در جستجوی یک اختلاف مشخص در برونداد است.

- و درزمانی که کلیدهای فرعی مشابه استفاده میشوند.

- کشف نوشته رمزی تفاضلی

- دارای برخی تفاوتهای دروندادی است که برخی تفاوتهای بروندادی را با احتمال P ارائه میکند.

- در صورت یافتن نمونههای برخی از احتمالات بزرگتر، جفتهای متفاوت دروندادی یا بروندادی به وقوع میپیوندد.

- و میتوان به کلیدهای فرعی که درروند بکار میرفتند پی برد.

- سپس میبایست پردازش را بر روی بسیاری از روندها تکرار کرد (با کاهش احتمالات).

کشف نوشته رمزی تفاضلی

- حمله را با رمزدار کردن مکرر جفت پیامهای عادی بهوسیله درونداد XOR مشخص اجرا کنید تا زمانی که برونداد XOR مطلوب حاصل گردد.

- اگر روندهای واسطه با XOR موردنیاز مطابقت کند، دارای یک جفت صحیح است.

- و در غیر این صورت دارای یک جفت غلط میباشد و نسبت وابسته برای حمله، S/N میباشد.

- سپس میتوان مقادیر کلیدها را برای روندها استنباط کرد.

- جفتهای صحیح، زبانهای کلید مشابهی را نشان میدهند.

- جفتهای غلط، مقادیر تصادفی را نشان میدهند.

- برای اعداد بزرگ روندها، احتمال آنقدر کم است که جفتهای بیشتری نسبت به جفتهای موجود با درونداد ۶۴ بیتی موردنیاز میباشند.

- بیهام و شمیر نشان دادهاند که چگونه یک ویژگی تکرار شده ۱۳ روندی میتواند DES 16 روندی را قطع کند.

کشف نوشته رمزی خطی

- یک پیشرفت اخیر دیگر.

- همچنین یک روش آماری.

- میبایست بر روی روندها با کاهش احتمالات تکرار شود.

- توسط ماتسوی و همکارانش در ۱۹۹۰ ایجاد شد.

- بر مبنای یافتن تقریبهای خطی.

- که میتوانند بهوسیله پیامهای عادی مشخص ۲۴۳ به DES حمله کنند، سادهتر هستند اما هنوز در عمل، اجرا نشدنیاند.

- کشف نوشته رمزی خطی

- یافتن تقریبهای خطی با احتمال p != ½

P[i۱,i۲,…,ia] Å C[j۱,j۲,…,jb] = K[k۱,k۲,…,kc]

where ia,jb,kc are bit locations in P,C,K

- معادله خطی را برای زبانههای کلیدی ارائه میدهد.

- یکزبانه کلید با استفاده از الگوریتم حداکثر درست نمایی حاصل میکند.

- از عدد بزرگ رمزگذاریهای نهایی استفاده میکند.

- کارایی آن حاصل میشود بهوسیله: |p–۱/۲|.

معیار طراحی DES

- همانطور که توسط کوپر اسمیت[COPP94] گزارش گردید.

- ۷ معیار برای S باکسها فراهم میشود برای:

- کشف نوشته رمزی غیرخطی.

- مقاوم در برابر کشف نوشته رمزی تفاضلی.

- اختلال خوب.

- سه معیار برای تغییر P که فراهم میشود برای:

- انتشار افزایشیافته.

طراحی رمزگذاری بلوکی

- هنوز هم اصول بنیادی، مانند اصول فیستل در سال ۱۹۷۰ است.

- تعداد روندها.

- هرچه بیشتر بهتر، تحقیق جامع، حمله بهتری را در بردارد.

- نقش f:

- اختلال را فراهم میآورد ، غیرخطی و بهمن است.

- دارای موضوعاتی است درباره اینکه چگونه s باکسها انتخاب میشوند.

- زمانبندی کلیدی.

- ایجاد کلید فرعی پیچیده، بهمن کلیدی.

خلاصه رمزنویسی و امنیت شبکه

- رمزگذاریهای بلوکی در مقایسه با رمزگذاریهای جاری.

- طراحی و ساختار رمزگذاری فیستل.

- DES.

- جزئیات.

- دوام.

- کشف نوشته رمزی خطی و تفاضلی.

- اصول طراحی رمزگذاری بلوکی.