اطلاع از ویژگی های امنیتی سامانه دورکاری رها!

محصولات سیتریکس طیف گسترده ای از ویژگی های امنیتی دورکاری و قابلیت ها را برای تامین و تضمین امنیت اپلیکیشن ها و داده ها در زیرساخت های Citrix Virtual Apps and Desktops ارائه میدهند.

این قابلیت ها به طور ویژه زمانی اهمیت پیدا میکنند، که زیرساخت Citrix Virtual Apps and Desktops در سازمان ها و واحدهای دولتی، مالی و درمانی پیاده سازی شوند.

به عبارتی در جایی که امنیت به طور اساسی مورد توجه قرار دارد و یک الزام برای سازمان در نظر گرفته میشود.

این داکیومنت در واقع یک بررسی اجمالی و راهنمایی در رابطه با پیکربندی محیط های سیتریکسی برای کاهش تهدیدات امنیتی و تطابق یافتن با استانداردهای امنیتی، ارائه میدهد.

حوزه و موارد کاربرد (Scopes and Use Cases)

سیتریکس راهکارها و مدل های گوناگون لایسنس، مرتبط با زیرساخت هایی که در محل مشتری پیاده سازی شده اند. یا زیرساخت هایی که در Cloud مدیریت میشوند، ارائه میدهد.

این داکیومنت راهنمایی های امنیتی برای راهکارهای سیتریکسی که در محل مشتری پیاده سازی شده اند را ارائه میدهد. و نه راهکار ابری سیتریکس!

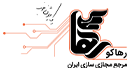

کاربرد اصلی این داکیومنت در واقع زیرساختی است.

که به کاربران لوکال و همچنین کاربران از راه دور امکان دسترسی به منابع منتشر شده (دسکتاپ ها و اپلیکیشن ها ) را که در محل مشتری میزبانی و مدیریت میشوند، میدهد.

مخاطبین

این داکیومنت به منظور پاسخگویی به نیازهای متخصصین امنیتی، مدیران سیستم و مشاورینی که مسئول طراحی، پیاده سازی و تامین امنیت زیرساخت های سیتریکسی هستند، طراحی شده است.

چالش ها و روندهای امنیتی در دورکاری

در سال های اخیر موارد بسیار زیادی از نقض امنیت و حملات امنیتی رخ داده است.

بنابراین تأکید بر لزوم درنظر گرفتن امنیت در مرحله طراحی به منظور نظارت مداوم و پاسخگویی به تهدیدات امنیتی و سازگاری و قوی تر کردن محیط بر این اساس میباشد.

به طور قطع، محافظت از داده های حساس و دارایی های فکری امری ضروری است.

امنیت، با افزایش کار از راه دور و محیط کار متحرک و موبایل، از جمله ورود سبک های کاری آوردن دستگاه خود به محیط کار (BOYD)، روز به روز به مبحثی پیچیدهتر تبدیل میشود.

نتیجه دستگاه های غیرقابل کنترل و یا ناشناخته است که به منابع دسترسی دارند.

با ظهور و استفاده از انواع بیشتری از دستگاه ها (از جمله دستگاه های تلفن همراه، تبلت ها و دستگاه های متصل به اینترنت) و انواع شبکه های دیگر )

مانند ۳G / 4G ،Wi Fi و Bluetooth ) پیچیدگی امنیتی افزایش مییابد.

نظارت، شناسایی و پاسخگویی به رخنه های امنیتی یک چالش مهم و اساسی برای اطمینان از تداوم تجارتها و امنیت منابع است. علاوه بر این، بسیاری از بخشهای سازمانی بر برخی اعتبارسنجی یا انطباق امنیتی اصرار دارند.

به عنوان مثال، برای پیاده سازی محصولات Citrix در محیط های فدرال ایالات متحده، پیاده سازی باید مطابق با FIPS باشد.

محصولات Citrix ویژگی های امنیتی دورکاری و گزینه های امنیتی قابل توجهی برای کمک به محافظت از داده های حساس و دارایی های فکری، اطمینان از استمرار تجارت و کمک به سازمانها در رعایت استانداردهای امنیتی ارائه می دهد.

این داکیومنت راهنمایی و توصیه هایی را برای کمک به طراحی و مدیریت زیرساخت Citrix به شما ارائه میدهد.

ملاحظات امنیتی دورکاری در زیرساخت Citrix Virtual Apps and Desktops

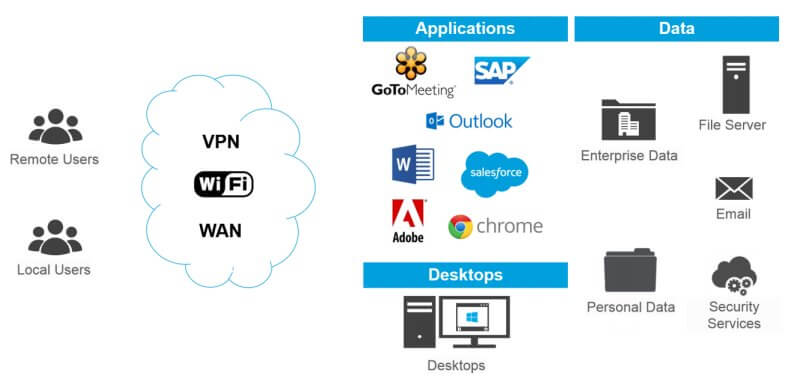

ویژگی امنیتی دورکاری زیادی در هنگام طراحی و پیاده سازی Citrix Virtual Apps and Desktops وجود دارد. این نمودار حوزه های امنیتی اصلی در زیرساخت مورد نظر را نشان میدهد

که به حصول اطمینان از محرمانه بودن، یکپارچگی و در دسترس بودن منابع کمک می کند.

برای اطمینان از امنیت، یکپارچگی و تداوم تجارت، باید نوع مدیریت و کنترل فناوری اطلاعات، مدیریت ریسک و استراتژی انطباق خود را تعیین کنید.

استراتژی شما باید شامل ارزیابی ریسک های امنیتی، رویه ها، روندها، آموزش و آگاهی باشد. جامعیت و محرمانه بودن اطلاعات ضروری است.

رمزنگاری مناسب، تقسیم بندی کاربران ( User Segmentation ) و دسترسی به منابع و مدیریت مکان داده ها، به فراهم آوردن سازگاری و تطابق بیشتر، قابلیت اجرایی بیشتر و نیز اعتبار بیشتر کمک میکند.

با محدود کردن دسترسی به داده ها و انتقال ها به دستگاه های کاربران، میتوانید در مقابل از دست رفتن داده ها در خارج از شبکه سازمان محافظت کنید.

به عنوان مثال، کارمندانی که به مسافرتی کاری رفته اند ممکن است لپ تاپ خود را گم کنند

(به عنوان مثال در یک تاکسی)، یا اینکه دستگاه آنها در مرز توقیف شود

بنابراین شما میتوانید داده های این دستگاه ها را محدود و از آنها محافظت کنید.

شما می توانید حریم خصوصی را کنترل و پیکربندی کنید تا هم سازمان و هم کاربران سیستم سود ببرند.

حوزه های کلیدی، که در نمودار نشان داده شده است

به شما کمک می کند، پیاده سازی زیرساخت خود را بهینه کرده، خطرات امنیتی را کاهش داده و به استراتژی امنیتی و مطابقت مورد نظر خود دست یابید.

هویت و دسترسی (Identity and Access)

مدیریت هویت و کنترل دسترسی ای که به خوبی طراحی شده باشد

مشخص میکند که چه کسی می تواند به منابع دسترسی داشته باشد،

احراز هویت آنها چگونه انجام میشود

و پس انجام احراز هویت، منابع موجود و سطح دسترسی که به هر کاربر اعطا می شود را تعیین میکند.

هویت و دسترسی یک اصل مهم از ویژگی امنیتی دورکاری، برای همه انواع حسابها از جمله کاربران عادی، مدیران سیستم و حساب های مربوط به سرویس دهندگان است.

مزایای استفاده از یک استراتژی Identity and Access صحیح شامل دسترسی ایمن و کنترل شده به منابع به وسیله دستگاه های شخصی است.

به عنوان مثال، هنگامی که کارمندان از راه دور کار میکنند.

و یا کارمندان دستگاه های خود را به سازمان میآورند) و یا زمانی که با غیر کارمندان سر و کار داریم.به عنوان مثال پیمانکاران، شرکا، تأمین کنندگان و دانشجویان!

احراز هویت در زیرساخت هایی با مقیاس وسیع با فراهم آوردن یک URL مشترک برای ورود به سیستم و دسترسی به منابع مورد نیاز و مرتبط ،بسیار ساده شده است.

امنیت شبکه (Network Security)

به جهت اطمینان از اینکه ترافیک شبکه درطول پیاده سازی زیرساخت، امن و رمزنگاری شده باشد.

یعنی از امنیت دستگاه های کاربر گرفته تا سرورهای میزبان منابع و داده ها، امنیت مناسب شبکه الزامی است.

همچنین ممکن است نیاز باشد که نوع و سطح امنیت شبکه مورد نیاز، مطابق با استانداردهای خاص باشد.

برای مثال باید اطمینان حاصل کنید که رمزنگاری end-to-end TLS و نیز لیست های کنترل دسترسی ویژه شبکه ( Access Control Lists (ACLs) ) را دارید.

امنیت اپلیکیشنها (Application Security)

تهیه، میزبانی و نظارت بر برنامه ها باید به گونه ای طراحی شود که برنامه ها فقط در صورت نیاز برای کاربران مناسب در دسترس باشند.

و در صورت نیاز در بین چندین سرور میزبانی شوند تا خطرات امنیتی به حداقل برسد.

امنیت برنامه های کاربردی ازدیگر ویژگی امنیتی دورکاری، می تواند با استفاده از Application Policyها فعال شود.

به جهت اطمینان از اینکه برنامه ها فقط به منابع مورد نیاز در شرایط بخصوص دسترسی داشته باشند.

شما می توانید برنامه ها را در سیلوهای مناسب میزبانی کنید و از ابزارهای شخص ثالث برای جلوگیری از رخنه امنیتی بین برنامه ای استفاده کنید.

امنیت اطلاعات (Data Security)

محافظت از داده ها از برتری ها و ویژگی های مهم Citrix Virtual Apps and Desktops است.

بطوری که داده ها در دیتاسنتر محافظت میشوند.

امنیت داده ها را می توان از طریق پیکربندی کانال های مجازی سیتریکس ( Citrix virtual channels ) ، Windows Policies و ابزارهای شخص ثالث تقویت کرد.

سیاست های امنیتی داده ها اطمینان میدهند که داده های حساس در مراکز داده نگهداری میشوند.

و نه بر روی دستگاه های شخصی کاربران و نیز دسترسی به منابع و داده های حساس را به ازای هر برنامه محدود میکنند.

به عنوان مثال، Policy ها فقط به بعضی از کاربران و دستگاه ها امکان دسترسی به داده ها و برنامه های حساس مانند داده های حقوق و دستمزد را میدهند.

شما می توانید سیاست های مربوط به اعتبارسنجی و کنترل دستگاه کاربران ( endpoint validation and control ) را فعال و پیکربندی کنید.

تا از دسترسی ای که صحت و امنیت آن توسط Policyها تایید شده است.

و نیز از امکان مدیریت داده های باقیمانده اطمینان حاصل کنید.

و سطح دسترسی به درایوهای دستگاه های کاربران و لوازم جانبی دیوایس های آنان را تعریف، محدود و کنترل کنید.

نظارت و پاسخگویی (Monitoring and Response)

اصلی مهم و اساسی از ویژگی های امنیتی دورکاری نظارت است که برای شناسایی ریسک های امنیتی و استراتژی ارزیابی شما است.

نظارت به شما این امکان را می دهد که کاربرد، سازگاری، بهینه سازی و امنیت برنامه ها را تعیین کنید.

بر اساس گزارش ها و logها، رویدادها و هشدارها، می توانید به صورت پیشگیرانه و فعال، خطرات امنیتی را شناسایی کرده و به آنها پاسخ دهید.

نظارت بر مسائل مربوط به امنیت، شما را قادر می سازد.

وضعیت زیرساخت خود را بررسی کنید و رویدادها یا مسائل غیرمعمول را شناسایی کنید.

قابلیتها و توصیههای امنیتی در Citrix Virtual Apps and Desktops

محصولات Citrix بسیاری از ویژگیهای امنیتی دورکاری را ارائه میدهند.

که می توانند متناسب با محیط، الزامات، ارزیابی ریسکها و سازگاری محیط شما پیکربندی شوند.

شما باید شرایط و نیازمندیهای امنیتی خود را مرور کرده

و محصولات و ویژگیهای سیتریکسی را مطابق با آنها پیکربندی کنید.

امنیت باید در فاز برنامهریزی یک مورد اساسی باشد.

پیکربندی، آزمایش و تصحیح کردن زیرساخت و نحوه پیاده سازی در یک محیط و برنامهریزی

و پیشبینی برای هر فاز، قبل از اجرای پروژه و پیادهسازی زیرساخت، بسیار توصیه میشود.

برای اطمینان از کاهش تهدیدات امنیتی، نظارت مستمر، بازرسی و ارزیابی زیرساخت شما نیز ضروری است.

سیتریکس موارد زیر را برای طراحی و پیاده سازی امنیت جهت مقابله با چالشها و تهدیدات امنیتی توصیه میکند.

هویت و دسترسی (Identity and access)

برای تعیین هویت و نیازهای دسترسی، در مورد نیازمندی های هر نوع حساب کاربری، تعریف هویت، احراز هویت و حق دسترسی و امتیازات را در نظر گرفته و تأیید کنید.

هر نوع حساب کاربری چالش های متفاوتی را ارائه میدهد و بنابراین به پیکربندی دسترسی Identity و Access خاص نیاز دارد.

نوع حساب کاربری هویت- Identity دسترسی- Access

کاربر معمولی User احراز هویت، همانطور که توسط مدیر سیستم تعریف شده است. احراز هویت مورد نیاز متناسب با محیط شما تنظیم شده است (به عنوان مثال، ممکن است two-factor authentication لازم باشد ) کاربران قادر به دسترسی به منابع منتشر شده مناسب ، براساس امتیازات خود هستند.

مدیر سیستمAdministrator احراز هویت برای ایجاد دسترسی به ابزارهای مدیریتی و کنسولها. سرپرستان معمولاً از داخل شبکه، دسترسی مستقیم به ابزارهای مدیریتی و کنسولها دارند. همراه با دسترسی به منابع و داده های حساس امنیتی.

Service Account حساب کاربری اتوماتیک سرویس دهندگان که توسط برنامه ها یا فرآیندهای خاص استفاده می شود. احراز هویت مختص هر برنامه. امتیازات ویژه جهت دسترسی به برنامه ها، منابع و اسکریپت ها

هویت و احراز هویت (Identity and authentication)

شما باید تعیین کنید که کاربران چگونه باید برای دسترسی به منابع احراز هویت شوند و همچنین لازم است سیاست های احراز هویت مورد نیاز را بررسی کنند.

هنگام بررسی هویت و احراز هویت در یک محیط امن، احراز هویت چند عاملی (multi-factor authentication ) توصیه میشود.

به عنوان مثال، ترکیبی از نام کاربری، رمزعبور، به علاوه روشهای اضافی مانند دسترسی به وسیله توکن سخت افزاری یا نرم افزاری. وجود Multi-factor authentication برای داشتن زیرساختی با دسترسی از راه دور الزامی است.

بسته به الزامات و سیاست های امنیتی شما، احراز هویت چند عاملی می تواند در محیط سازمان و شبکه پیاده سازی شود.

استفاده از کارت هوشمند برای احراز هویت در محیط های خاصی الزامی است. به عنوان مثال، در وزارت دفاع ایالات متحده، از دسترسی کارت هوشمند برای احراز هویت کلیه کاربران، چه کاربران لوکال و چه کاربران از راه دور استفاده می شود.

در زیرساخت های Citrix Virtual Apps and Desktop از دسترسی و احراز هویت به وسیله کارت های هوشمند پشتیبانی شده و میتوان آنها را در محیط سیتریکسی پیکربندی کرد.

StoreFront و در صورت تمایل Citrix Gateway (NetScaler) برای مدیریت دسترسی به منابع و داده های منتشر شده، پیاده سازی و پیکربندی می شوند.

برای دسترسی از راه دور استفاده از Citrix Gateway (NetScaler) توصیه شده و برای دسترسی لوکال و داخلی استفاده از StoreFront مناسب میباشد.

با این حال، پیکربندی دقیق سیستم به نیازمندی های امنیتی شما بستگی دارد.

برای جلوگیری از رخنه های امنیتی، حتما از سیاستهای مناسب برای رمز عبور استفاده کنید.

به عنوان مثال، سیاست رمز عبور ممکن است تعیین کند که طول رمز باید حداقل ۸ حرف باشد و حداقل یک حرف بزرگ و یک عدد یا نماد را در برگیرد.

دوره انقضاء رمز عبور نیز باید تعریف شود. قوانین دیگری مانند امکان یا عدم امکان استفاده مجدد از رمزهای عبور قبلی نیز میتواند تعریف شود.

اعمال policy برای رمز عبور بسیار مهم است و نکته مهم این است که اطمینان حاصل شود، سیاست ها برای همه حساب های کاربری اعمال میشود

دسترسی و امتیازات ( Access and privileges )

حداقل امتیازات

برای کلیه انواع حساب های کاربری ، شما باید حداقل امتیازات لازم را به منظور انجام و تکمیل کارها و فعالیتها فراهم کنید.

از این قانون اغلب به عنوان اصل کمترین امتیاز ( principle of least privilege ) یاد میشود.

برخی از سازمان ها ابتدا به منظور تشخیص و تایید اینکه همه چیز کار میکنند امتیازات بالا اعطا میکنند، سپس دوباره به حداقل امتیازات بازمیگردند.

و به تدریج امتیازات را افزایش می دهند تا اینکه حساب کاربری دارای امتیازات کافی برای انجام کارهای مورد نیاز باشد.

امتیازهای کاربر– انتشار

برای هدف انتشار از گروه ها و سیاست های Active Directory استفاده کنید. امتیازات لازم را برای گروه AD مربوطه پیکربندی کنید و کاربران مناسب را به گروه اضافه کنید.

از انجام عمل انتشار به همه کاربران (کاربران دامنه)، حسابهای کاربری شخصی، کاربران ناشناس (بدون نیاز به احراز هویت) یا حساب های کاربری مشترک خودداری کنید.

امتیازات مدیر سیستم

حساب های کاربری مدیران سیستم و کارمندان واحدهای پشتیبانی نیازمند به امتیازات و اختیارات بالاتری هستند. مانند سایر انوع حساب های کاربری، از گروه ها ( برای مثال گروه های AD ) برای فراهم کردن دسترسی استفاده کنید. این گروه ها باید:

- شامل کاربران مرتبط باشند مانند مدیران سیستم یا کارکنان واحد پشتیبانی.

- پیکربندی شده باشد تا فقط برای کنسول های مورد نیاز دسترسی فراهم کنند.

- مبتنی بر نقش ها باشد( برای انجام کارها نیازمند دسترسی و اختیارات هستند )

- به صورتی پیکربندی شود که سطح گزارش گیری و Logging مورد نیاز برای نگه داری و سازگاری سیستم موجود باشد.

به طور منظم گزارش ها را بررسی کنید تا مشخص شود که آیا کاربران میتوانند از این گروه حذف شوند یا خیر؟ این امر به ویژه در رابطه با حساب کاربری مدیران سیستم اهمیت دارد.

نقش ها و مسئولیت ها به طور منظم تغییر میکند و بنابراین ممکن است عضویت در گروه و حقوق مدیریتی بر این اساس اصلاح شود.

اطمینان حاصل کنید که حداقل دو کاربر به هر گروه اختصاص داده اید.

بنابراین هیچ خطری در رابطه با وجود صرفا یک نفر که برای انجام وظایف در دسترس است وجود ندارد (زیرا این امر می تواند منجر به یک نقطه شکست) شود ( single point of failure ).

از اسامی و رمز عبورهای پیش فرض برای حسابهای کاربری مدیران سیستم استفاده نکنید و مانند سایر حساب ها، اطمینان حاصل کنید که یک سیاست رمز عبور مناسب (و احراز هویت قوی) در کار است.

زیرساخت و پیاده سازی شما شامل چندین حساب کاربری مدیر در سیستم های مختلف خواهد بود.

به عنوان مثال، مدیران سیستم برای مدیریت Virtual Apps and Desktops، مدیران برای مدیریت محل ذخیره اطلاعات شما، مدیران سیستم برای مدیریت زیرساخت های پایگاه داده شما. اطمینان حاصل کنید.

که همه حسابهای کاربری مدیران سیستم را رصد و پیگیری خواهید کرد زیرا احتمالاً دارای امتیازات و اختیارات بالا و دسترسی به انواع داده ها هستند.

توجه داشته باشید که Citrix Gateway و Virtual Apps and Desktops و سایر ابزارهای شخص ثالث شامل نقش های مدیر پیش فرض هستند.

این نکته ممکن است هنگام پیکربندی گروه های AD برای اهداف و نقش های مدیران سیستم مورد توجه باشد

امتیازات حسابهای کاربری سرویسدهنده (Service Account)

با اعطای امتیازات بالا و اغلب ضعف مدیریت رمز عبورها (به عنوان مثال رمز عبورهایی که هرگز منقضی نمیشوند).

و در بعضی موارد دسترسی به چندین مؤلفه، حساب های کاربری سرویس دهنده می توانند هدف حملات امنیتی باشند و این هم یکی دیگر از ویژگی امنیتی دورکاری میباشد.

از استفاده از یک حساب کاربری سرویس دهنده ( Service Account ) واحد برای چندین مؤلفه یا برنامه خودداری کنید.

همچنین از Sevice Accountهای تجمیع شده یا به اصطلاح Super Accounts خودداری کنید.

مانند همه حساب های کاربری، از وجود سیاست های رمز عبور مناسب اطمینان حاصل کنید.

از آنجایی که یک حساب کاربری سرویس دهنده یک Local Computer Account است (به جای یک حساب دامنه ای)، لازم است که به طور مرتب رمزعبور آن را به روز کنید.

حقوق دسترسی:

شما میتوانید SmartAccess، یک ویژگی موجود در Citrix Virtual Apps and Desktops را پیکربندی کنید تا به امنیت زیرساخت سیتریکسی شما کمک کند.

SmartAccess به شما این امکان را میدهد تا دسترسی به برنامهها و دسکتاپهای منتشرشده را براساس policyهای Citrix Gateway Sessions کنترل کنید.

شما شرایط قبل از احراز هویت و نیز پس از احراز هویت را پیکربندی میکنید، شرایطی که برای دسترسی به منابع منتشر شده باید معتبر باشند.

این شرایط میتواند الزامات مربوط به امنیت از جمله بررسی نسخه صحیح نرم افزارهای آنتی ویروس و عضویت دامنه را در بربگیرد.

همچنین شما میتوانید بر اساس سیاستهای Virtual Apps and Desktops و یا Citrix Gateway SmartControl شرایط را پیکربندی کنید.

تا دسترسی به دستگاهها و فرآیندهای لوکال را کنترل کنید.

به عنوان مثال، انتقال درایو دستگاه کاربر، کلیپ بورد، و نیز انتقال پرینتر. علاوه بر این، اختیارات خاص در Citrix Virtual Apps and Desktops، از جمله استفاده از کلیپ بورد، میتواند بر اساس هر برنامه تنظیم شود.

امنیت شبکه

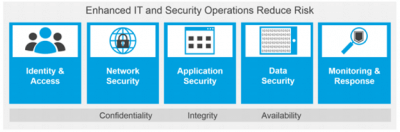

محصولات سیتریکسی برای ایمن کردن شبکه، ویژگیهای امنیتی دورکاری زیادی را ارائه میدهد. هر شبکه، شامل لایههایی میشود، که میتوانید در تصویر زیر آنها را مشاهده کنید:

به عنوان مثال، کاربرانی که در قسمت فروش login می کنند، می توانند به نرم افزار های فروش (salesforce) و داده های مربوطه دسترسی پیدا کنند.

همچنین کاربرانی که در قسمت منابع انسانی login می کنند، می توانند به نرم افزار های مخصوص Human Resources، و داده های مربوطه (ارائه شده توسط SAP) دسترسی داشته باشند.

این نمودار، موقعیت تمامی مفاهیم و منابع داخل لایه های شبکه را نشان می دهد.لایه های شبکه در زیر شرح داده شده است:

لایه خارجی – External

این لایه شامل دستگاه ها و شبکه هایی می شود که تحت کنترل یک سازمان نیست.

به همین منظور، کمترین اعتماد را می توان به این لایه داشت. در بیشتر موارد، کاربران و شرکا می توانند از این لایه به شبکه شما دسترسی داشته باشند.

لایه Presentation

این لایه، دورترین لایه ای است که میتوانید آنرا مدیریت کنید (لایه External، توسط شما مدیریت نمی شود)، و به احتمال زیاد مورد حمله قرار خواهد گرفت.

این لایه شامل NetScaler یاCitrix Gateway، داخل یک DMZ و همچنین دسترسی به دسکتاپ ها و نرم افزار های مجازی می شود.

لایه Application

این لایه شامل سرور نرم افزارها و کنسول های مدیریتی می باشد.

لایه Data

یک طراحی مناسب برای شبکه، به صورت ایمن و با لایه های مجزا، کمک می کند تا از اشکالات و رخنه های امنیتی جلوگیری کنید.

هر لایه به صورت جداگانه و کاملا محافظت شده می باشد؛ ترافیک شبکه تنها میتواند بین لایه های مجاور، جابهجا شود (ترافیک شبکه نمی تواند از روی لایه ها عبور کنند تا به لایه ی بعدی برسد) .

برای محافظت و کنترل ارتباطات بین لایه های شبکه، از فایروال ها استفاده می شود.

تنها پورت های ضروری باز می مانند تا بتوانیم ترافیک شبکه را به یک سری پورت ها و پروتکل های مشخص محدود کنیم.

ترافیک شبکه در طول تمام زیرساخت و تمامی لایه ها، به صورت رمزنگاری شده (encrypt) وجود دارد.

به عنوان یک مثال از پیکربندی و رمزنگاری شبکه و فایروال به ادامه این داکیومنت توجه کنید.

به علاوه اینکه برای محافظت از طریق فایروال درون شبکه، مطمئن شوید که فایروال های مناسب بر روی دستگاه های کاربران تنظیم و پیکربندی شده اند.

داده ها به صورت ایمن و مجزا نگه داری می شود. مدیریت در لایه داخلی امن application انجام میشود تا از پیکربندی و داده های حساس، محافظت کند.

امنیت اپلیکیشن

از دیگر ویژگی امنیتی دورکاری میتوان به امنیت اپلیکیشن اشاره کرد؛ داخل یک ساختار سیتریکسی، تکنیک های مختلفی وجود دارد.

تا با با به کارگیری آنها بتوان از لایه application محافظت کرد. بزرگ ترین تهدید امنیتی application jailbreaking (که با عنوان شکستن نرم افزار هم شناخته می شود) می باشد. این اصطلاح زمانی به کار می رود که فعالیت های مخرب احتمالی، بعد از دستیابی به زیرساخت های اصلی شبکه ممکن است رخ دهد.

ابزار های کمکی (به عنوان شخص ثالث) مانند Microsoft Windows AppLocker ، باعث بهبود امنیت لایه application می شوند.

این بهبود از طریق محدود کردن اینکه چه افرادی می توانند به چه نرم افزار هایی دسترسی پیدا کنند، انجام می شود.

شما با استفاده از AppLocker می توانید مشخص کنید که چه افراد و گروه هایی می توانند به نرم افزار های خاص، دسترسی داشته باشند.

شما برای سازمانتان، قوانینی تنظیم می کنید تا دسترسی به نرم افزار های مشخص را مجاز یا غیرمجاز کنید.

همچنین AppLocker این امکان را به شما می دهد. تا دسترسی به انواع فایل های مختلف مانند فایل های اجرایی (executable) یا فایل های اسکریپتی را محدود کرده و یا از اجرای آنها جلوگیری کنید.

محافظت از نرم افزار ها و داده ها

برای محافظت از از نرم افزار ها و داده ها، این امکان وجود دارد تا در محیط Citrix Virtual Apps and Desktops، بتوانید application server و file server ها را به صورت جداگانه و مجزا از هم، پیکربندی کنید.

به عنوان مثال، نرم افزار های مربوط به حقوق و دستمزد و داده های مربوط به آن , بر روی یک سرور جداگانه و تخصیص یافته، میزبانی بشود (مثلا فقط کاربرانی که در گروه Human Resource هستند.

توانایی دسترسی به نرم افزار های دریافت حقوق و دستمزد را داشته باشند).

با مدیریت نرم افزار ها و داده ها بر روی فایل سرور ها و دیتابیس های مجزا , آنها به صورت محافظت شده در هرجایی از ساختار که jailbreak رخ داده است باقی میمانند.

نرم افزار ها را هم مانند داده ها، فقط در بین گروه خاصی از کاربران منتشر کنید.

از انتشار نرم افزارها به کابران شخصی، کاربران ناشناس یا حساب های مشترک خودداری بکنید.

همچنین در صورت لزوم، می توانید credential ها برای دسترسی را در سطح بالاتر برای نرم افزار های حساس اجرا کنید (مکانیزم های احراز هویت مانند نام کاربری و رمز عبور را به صورت سختگیرانه تر مورد بررسی قرار دهید). به عنوان مثال، نرم افزار های پرداخت حقوق نیاز به احراز هویت سطح بالا دارند مانند احراز هویت های چند عاملی (multi-factor authentication ).

در جایی که تعدادی از برنامه ها در همان سرور میزبان هستند، می توانید دسترسی به برنامه ها را با استفاده از مجوزهای NTFS (New Technology File System) در پوشه برنامه ها جدا و محدود کنید.

همچنین از مجوزهای NTFS برای محدود کردن دسترسی به کنسول های مدیریتی و ویژگی هایی مانند به اشتراک گذاری Sessionها استفاده می شود.

نابراین مدیران مجاز سیستم فقط می توانند به کنسول و ابزار های مدیریتی دسترسی داشته باشند.

طرح و شمای پیاده سازی Citrix Virtual Apps and Desktops به شما اجازه می دهد تا Base Imageها، میزبانی برنامه ها و سیلوهای مختلف را مدیریت کنید.

شما این موارد را به صورت متمرکز بر اساس هر Image، مدیریت می کنید که نتیجه آن ساده سازی بهروزرسانی ها است.

امنیت دادهها

میزبانی داده ها در یک مرکز داده یا همان دیتاسنتر، یک ویژگی امنیتی دورکاری اصیل و قدیمی از Citrix Virtual Apps and Desktops می باشد. برای افزایش امنیت داده ها، موارد زیر را مطالعه کنید:

Virtual Channelها

برای تعیین کانال های مجازی مورد نیاز و مواردی که میتوانند غیر فعال شوند باید نیازمندی های کاربران خود و موارد کاربرد آن را درنظر بگیرید .

این باید با نیازهای امنیتی شما در تعادل و با الزامات آن، مطابقت داشته باشد. در صورت امکان، از استفاده از virtual channel هایی که امکان انتقال داده ها به دستگاه کاربران و یا از آن ها را می دهد، جلوگیری کنید.

به عنوان مثال، client drive mapping و USB redirection، امکان انتقال داده بین دیتاسنتر و دستگاه کاربر را میدهد. هنگامی که الزامات و نیاز ها برای کاربران محلی (local users) و کاربران راه دور (remote users)

می توان SmartAccess را پیکربندی کرد تا بتوان تنظیمات کانال مجازی را مدیریت کرد.

تنظیمات کانال های مجازی بر اساس این موضوع که کاربر می تواند از درون شبکه سازمان یا از راه دور به محیط دسترسی پیدا کند، می تواند اعمال شود و یا اعمال نشود.

توجه داشته باشید که در برخی از ساختار ها , ممکن است کانال های مجازی مخصوصی برای مشتری، پیکربندی شده باشد.

اگر چنین باشد، شما باید این کانال های مجازی مخصوص مشتری را به طور پیش فرض غیرفعال کنید.

اگر برای استفاده از یک برنامه ی خاص و کاربردی، به نظر برسد که داشتن یک کانال مجازی مخصوص مشتری، کاملا ضروری است،

باید قبل از فعال کردن کانال مجازی، تعیین بکنید که خطرات امنیتی آن، قابل قبول است یا خیر

(Citrix Gateway (NetScaler)

شما همچنین می توانید قابلیت Citrix Gateway ICA proxy را پیکربندی کنید تا علاوه بر جداسازی داده های حساس، مطمئن شوید که این داده ها تنها از طریق نرم افزار ها و دسکتاپ های منتشر شده قابل دسترسی می باشد (و نه به صورت مستقیم، حتی برای کسانی که داخل شبکه هستند)

دسترسی به داده های محدود ( Restrict ) شده

شما ممکن است بسته به دسترسی به منابع، سطح احراز هویت مورد نیاز را افزایش دهید. به عنوان مثال، برای دسترسی به داده های حساس، باید سطح بالاتری از احراز هویت درنظر گرفته شود. مثلا در یک محیط پزشکی مانند بیمارستان، می توان از کارت های هوشمند برای دسترسی به اطلاعات بیماران استفاده کرد.

دسترسی به داده های محدود ( Restrict ) شده

شما ممکن است بسته به دسترسی به منابع، سطح احراز هویت مورد نیاز را افزایش دهید.

به عنوان مثال، برای دسترسی به داده های حساس، باید سطح بالاتری از احراز هویت درنظر گرفته شود. مثلا در یک محیط پزشکی مانند بیمارستان، می توان از کارت های هوشمند برای دسترسی به اطلاعات بیماران استفاده کرد.

Provisioning

بسته به نوع کاربرد و شما و طرح Provisioning، گزینه های Provision کردن Citrix Virtual Apps and Desktops امکان مهار رخنه های امنیتی را فراهم می کند.

به عنوان مثال، اگر دسکتاپ ها به ازای هر Session به صورت Read-Only ارائه و Provision می شوند.

در پایان Session دسکتاپ کنار گذاشته شده و از بین میرود بنابراین، در صورت وقوع رخنه امنیتی (به عنوان مثال یک رخنه بدافزاری)، تهدید امنیتی به محض پایان Session کاهش یافته و از بین میرود.

میزبانی اپلیکیشن ها و داده ها

اطمینان حاصل کنید که داده ها و برنامه ها به صورت مناسب و در بخش های مربوطه همانطور که نیاز است، میزبانی می شوند.

اجرا کردن برنامه ها نباید در فایل سرور داده ها امکان پذیر باشد. (به عنوان مثال، فایل های اجرایی و اسکریپت ها).

همچنین دسترسی و تغییر دادن فایل های درون فولدرهایی که شامل برنامه ها هستند (یا منابعی که بر روی دستگاه کاربران در حال اجرا است) نیز، نباید توسط کاربران امکان پذیر باشد.

نظارت و پاسخگویی

مانیتورینگ یا نظارت، ویژگی امنیتی دورکاری دیگری است که یک امر ضروری برای شناخت و پاسخگویی به خطرات احتمالی می باشد که امکان تعیین نرخ مصرف منابع زیرساخت شبکه شما، بهینه سازی، امنیت و سازگاری آنرا فراهم می کند.

شما می توانید زیرساخت خود را برای ردیابی و پاسخ به رفتارهای مشکوک و حملات امنیتی نظارت و بررسی کنید، سوء استفاده از حساب های کاربری با اختیارات بالا را تشخیص دهید، اطمینان حاصل کنید که محصولات و مؤلفه های سیستم دارای جدیدترین به روزرسانی ها هستند و مشکلات امنیتی آنها رفع شده است و نصب بودن نرم افزارهای آنتی ویروس و به روز بودن آنها را بررسی کنید.

برای اینکه بتوانید گزارش های مانیتورینگ و نظارتی را به طور منظم مورد بررسی قرار دهید، باید سیاست ها و فرآیند های خاصی را اعمال کرده باشید. باید همواره در صورت لزوم برای رسیدگی به مسائل، تصحیح و اصلاح پیکربندی و پشتیبانی از کاربران پاسخگو باشید.

خطر و انطباق

در نظر گرفتن استراتژی مدیریت فناوری اطلاعات، مدیریت ریسک و انطباق و سازگاری سازمان شما، برای طراحی زیرساختتان یک امر اساسی است. نظارت و پاسخگویی، یک امر کلیدی برای استراتژی ریسک و انطباق می با

ریسک

شما باید استراتژی ریسک خود را تایید و بررسی کنید و نیز نحوه کشف، بازداشتن، جلوگیری از خطرات و بهبود پس از حملات را نیز تایید و تثبیت کنید.

به احتمال زیاد، داده ها در استراتژی ریسک شما یک مولفه اساسی است و یک ویژگی امنیتی دورکاری به شمار میآید. به عنوان مثال چگونگی محافظت از از داده های حساس و دارایی های فکری (اطلاعات)

-

تشخیص – Detect :

نظارت می تواند به تشخیص خطرات امنیتی کمک کند. به عنوان مثال، می توانید از ویژگی Citrix Gateway Security Insight برای کمک به شناسایی و برجسته سازی (highlight) خطرات امنیتی استفاده کنید، گزارش ها و لاگ های مربوط به Citrix Gateway را تجزیه و تحلیل کنید تا به صورت خودکار گزارش های حساس را تشخیص داده و مشکلات مربوط به سازگاری را به صورت برجسته نشان دهد.

-

بازداشتن – Deter :

نظارت بر رفتار کاربران (در حالیکه خود کاربران اطلاع داشته باشند که درحال نظارت شدن هستند) نه تنها به تشخیص مسائل کمک می کند، بلکه می تواند از فعالیت های کاربران که ممکن لست منجر به مشکلات امنیتی شود، جلوگیری کند.

-

جلوگیری – Prevent :

تکنیک هایی مانند تقسیم کاربران، برنامه ها و داده ها، به علاوه دسترسی مبتنی بر Policyها به برنامه ها و داده ها، می تواند به جلوگیری از خطرات کمک کند.

امنیت داده ها همچنین اطمینان میدهد که از، از بین رفتن اطلاعات در خارج از سازمان ما، محافظت می کند (به عنوان مثال، محدود کردن داده های ذخیره شده در دستگاه هایی که از راه دور وصل میشوند).

آموزش کاربران نیز میتواند به جلوگیری از مشکلات کمک کند. -

بهبود از حملات – Recover :

مجازی سازی برنامه ها و دسکتاپ ویژگی های امنیتی دورکاری ذاتی ای را برای کمک به بازیابی و پاسخدهی به مسائل و مشکلات امنیتی فراهم می کند.

به عنوان مثال، با استفاده از Desktop Imageهایی که بصورت Read-Only و اشتراکی هستند، رخنه های امنیتی ممکن است وجود داشته باشند.

اما به محض خاتمه هر Session از بین میروند. اگر یک خطر امنیتی یا رخنه امنیتی را شناسایی کردید، ممکن است نیاز به تنظیم و پیکربندی مجدد زیرساخت خود داشته باشید.

و نیز رویه ها و مراحل خود را مجدداً مورد بررسی قرار دهید تا از مشکلات بعدی جلوگیری کنید.

انطباق

شما نیاز دارید تا الزامات انطباق سازگاری را در نظر بگیرید. به عنوان مثال، آیا شما باید الزامات انطباق خاص بازار را رعایت کنید؟

به عنوان مثال، در صورت کار با سیستم های پرداخت و داده های آنها، ممکن است لازم باشد الزامات و استانداردهای امنیت داده برای کارت های پرداخت را در نظر گرفته و آن ها را رعایت کنید.

رمزنگاری مناسب، تقسیم بندی کاربران و دسترسی به منابع و مدیریت مکان داده ها، به فراهم آوردن مطابقتی سازگارتر، قابل اجراتر و معتبرتر کمک می کند.

زیرساخت نماینده (Representative deployment)

ساختار زیر، نمونه ای از یک ساختار سیتریکسی است که برای مطابقت با دستور العمل های مفصل در این داکیومنت طراحی شده است.

این ساختار شامل Citrix Receiver ( Citrix Workspace App)، Citrix Gateway، StoreFront، Citrix Virtual Apps and Desktops (Delivery Controller and VDA) میشود.

برای سادگی، تنها یک Delivery Controller و VDA نمایش داده شده است .

این ساختار بر اساس خدمات بلند مدت XenApp و XenDesktop 7.6منتشر شده است.

با این حال، این ساختار شامل StoreFront 3.5 می شود؛ زیرا این امر، امکان رمزگذاری ترافیک شبکه را با استفاده از TLS 1.2 امکان پذیر می کند.

NetScaler Gateway MPX 11.0 ( با استفاده از سخت افزار Cavium 2.2 ) شامل ساختار هایی می شود که از TLS 1.2 پشتیبانی میکند.

کاربران با استفاده از NetScaler Gateway، احراز هویت شده و وارد سیستم می شوند.

NetScaler Gateway

NetScaler Gateway، در DMZ پیاده سازی شده و امن می شود. در این قسمت، احراز هویت دو عاملی انجام شده است.

بر اساس credential کاربران، منابع و برنامه های مربوطه در اختیار کاربران قرار می گیرد.

نرم افزار ها و داده ها، بر روی سرور های مناسب قرار دارند (در نمودار نشان داده نشده است) به همراه سرور های جداگانه برای تامین امنیت نرم افزار ها و داده های حساس است.

این ساختار، شامل ابزارهای نظارتی برای بررسی میزان مصرف منابع، خطرات و مشکلات امنیتی است.

مراحلی که طی می شود، برای بررسی و پاسخ به خطرات امنیتی می باشد.

نحوه تعامل اجزای مختلف

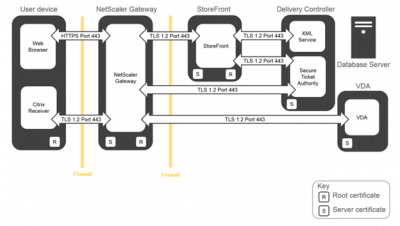

نمودار زیر، جزئیاتی از زیرساخت را نمایش میدهد. که شامل اجزای مختلف و گواهینامههای (certificate) هر سرور میشود.

به علاوهی نمایش تنظیمات ارتباطات آنها و پورتهایشان!

Citrix Gateway

Citrix Gateway موجود در DMZ، یک راه ارتباطی ایمن برای دسترسی داشتن به محیط Virtual Apps and Desktops ارائه میکند.

ترافیک بین مرورگر دستگاه کاربر و Citrix Gateway، از طریق پروتکل HTTPS ایمن شده است.

تمامی ترافیکهای دیگر نیز از طریق TLS 1.2 امن شده است.

Citrix Gateway اتصالات TLS / HTTPS را از دستگاه کاربر (مرورگر و Citrix Receiver) خاتمه میدهد.

ترافیکی که به طور مستقیم از Citrix Gateway به StoreFron ،Delivery Controller و VDA ارسال و از آن دریافت میشود. از طریق TLS 1.2 امن شده است.

ترافیک شبکه از ابتدا تا انتها (end-to-end)، با استفاده از TLS 1.2 رمزنگاری میشود.

همانطور که اشاره شد، داشتن یک StoreFront 3.5 برای این رمزنگاری، ضروری میباشد (پشتیبانی از TLS 1.2، اولین بار در StoreFront 3.5 معرفی شد).

استانداردهای امنیتی

گذشته از ویژگی امنیتی دورکاری که گفته شد رعایت استانداردهای امنیتی امری بسیار مهم است.

در این بخش، جزئیاتی درباره استاندارد های امنیتی ارائه شده است.

که ممکن است با بالاترین سطح از زیرساخت شما ارتباط داشته باشد. بسته به نوع استفاده و محیط شما، ممکن است اعمال برخی از استاندارد ها الزامی باشد.

معیار های متداول

صدور گواهی نامه معیار های متداول، یک استاندارد شناخته شده بین المللی برای ارزیابی امنیت محصولات و سیستم های فناوری اطلاعات است.

گواهینامه معیارهای متداول ( Common Criteria )، تضمین می کند که محصولات کاملاً معتبر می باشند.

و به طور مستقل در برابر مجموعه ای از الزامات ایجاد شده توسط سازمان جهانی استاندارد بین المللی برای اطمینان از امنیت فناوری اطلاعات آزمایش و تأیید شده اند.

برای مشتریان، به ویژه آژانس های دولتی فدرال و بین المللی ایالات متحده، صدور گواهینامه معیار های متداول، در تهیه محصولات و سیستم های فناوری اطلاعات، یک نیاز مهم است.

گواهینامه معیارهای متداول برای صنایع بخش خصوصی مانند مراقبت های بهداشتی و مالی نیز کاربرد دارد.

FIPS 140-2 به همراه Citrix Virtual Apps and Desktops

FIPS 140-2 یک استاندارد دولت فدرال ایالات متحده است که معیار پیاده سازی نرم افزار رمزنگاری را شرح می دهد.

جامعه امنیتی در محصولات با ارزش از دستورالعمل های مفصل در FIPS 140-2 و استفاده از ماژول های رمزنگاری معتبر FIPS 140-2 پیروی می کنند.

برای تسهیل در پیاده سازی دسترسی application server امن و برآورده کردن نیازهای FIPS، محصولات Citrix می توانند از ماژول های رمزنگاری شده استفاده کنند.

که از لحاظ FIPS 140-2 معتبر بوده و برای پیاده سازی اتصالات امن TLS / SSL هستند.

ابزار Citrix Gateway MPX-FIPS appliance که FIPS فعال دارد کاملاً سازگار است.

و امکان تنظیم کامل TLS را در کارهایی که شامل Citrix Gateway است فراهم می کند.

لوازم Citrix Gateway MPX FIPS Appliance سازگار با FIPS 140-2 سطح ۲ هستند.

هنگامی که برای FIP 140-2، Citrix Virtual Apps and Desktops،StoreFront و Receiver پیکربندی شده اند.

از ماژول های رمزنگاری شده ارائه شده توسط سیستم عامل Microsoft Windows استفاده کنید.

Citrix Gateway از ماژول رمزنگاری شده معتبر Cavium FIPS 140-2 استفاده می کند.

قسمت زیرساخت نماینده ( Representative deployment ) در این راهنما با اتصالات TLS با ماژول های رمزنگاری شده معتبر FIPS 140-2 فعال شده است.

TSL/SSL

Transport Layer Security (TLS) یک پروتکل باز و غیر اختصاصی است.

که رمزگذاری داده ها، احراز هویت سرور، یکپارچگی پیام و احراز هویت مشتری به صورت اختیاری را برای اتصال TCP / IP فراهم می کند.

در ساختار Citrix، می توانید ارتباطات امن TLS را بین دستگاه های کاربر و سرورهای Citrx Virtual Apps and Desktops پیکربندی کنید.

تا اطمینان حاصل کنید از اینکه ترافیک موجود در شبکه به صورت رمزنگاری شده باشد.

Secure Socket Layer (SSL) استاندارد پیشین است که توسط TLS جایگزین شده است.

شما می توانید هم TLS و هم SSL را در یک ساختار سیتریکسی پیکربندی کنید؛ زیرا گواهینامه های سرور در زیرساخت سیتریکسی شما از TLS و SSL پشتیبانی می کنند.

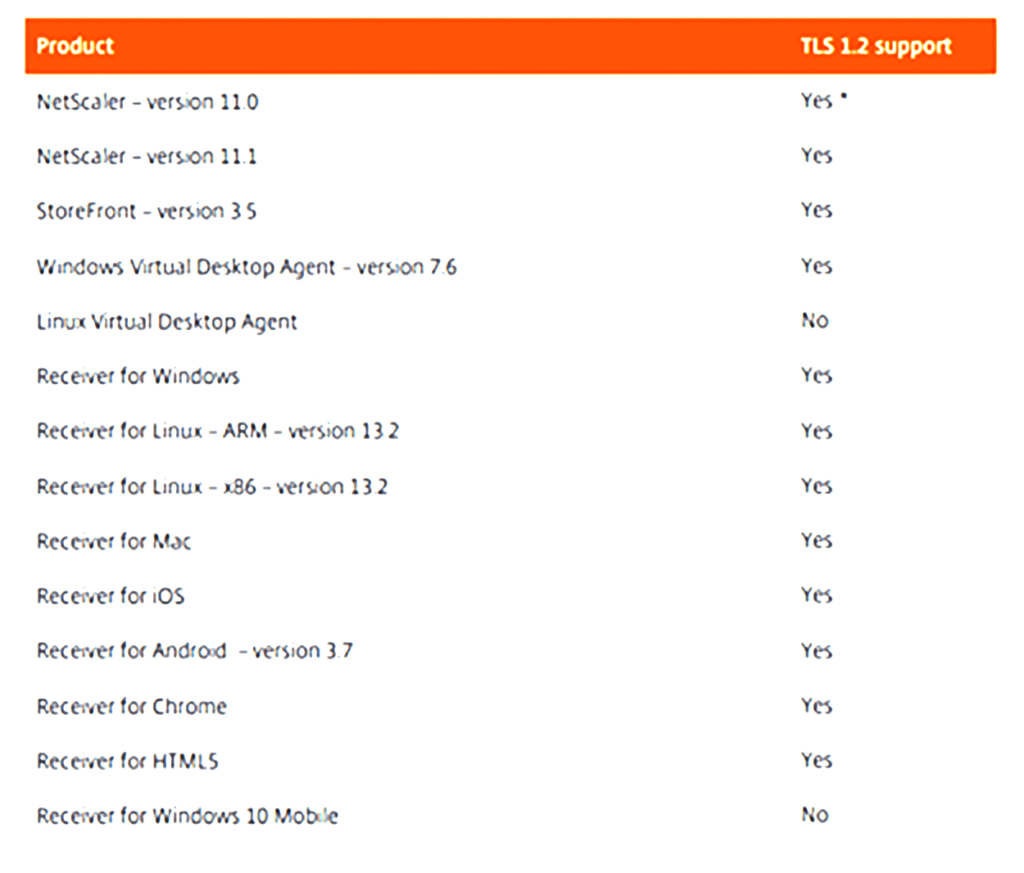

محصولات سیتریکس- پشتیبانی از TLS 1.2

این جدول محصولات و مؤلفه های Citrix را نشان می دهد که از TLS 1.2 پشتیبانی میکنند و می توانند برای TLS 1.2 (آخرین نسخه توصیه شده TLS پیکربندی شوند).

NetScaler 11.0 به Cavium با سطح ۲.۲ نیاز دارد.

IP Security

(IP Security (IPsec مجموعه ای از استاندارد ها است که پروتکل اینترنت (IP) را گسترش میدهد.

که ارتباطات معتبر و رمزگذاری شده را با یکپارچگی داده ها و محافظت مجدد از آن ارائه می دهد . IPsec یک مجموعه پروتکل تحت لایه های شبکه است.

بنابراین پروتکل های سطح بالاتر مانند Citrix ICA می توانند از آن بدون نیاز به ایجاد تغییر استفاده کنند.

نسخه های فعلی و اخیر Citrix Virtual Apps and Desktops از رمزگذاری TLS (که به صورت end-to-end عمل می کند) پشتیبانی می کنند.بنابراین هیچ نیازی به IPsec وجود ندارد.

با این حال، برای نسخه های اولیه XenApp و XenDesktop ، استفاده از IPsec برای رمزگذاری کامل ترافیک شبکه در یک شبکه خصوصی مجازی (VPN) ضروری بود.

IPsec در ” Internet RFC 2401 ” شرح داده شده است. کلیه نسخه های فعلی Microsoft Windows از IPsec، پشتیبانی داخلی دارند

از ویژگی امنیتی دورکاری استفاده از کارت های هوشمند

برای دسترسی امن به منابع و داده های منتشر شده می توانید. از کارتهای هوشمند برای ارتباط با Citrix Virtual Apps and Desktops استفاده کنید.

استفاده از کارتهای هوشمند فرآیند ویژگی امنیتی دورکاری دیگری است. که احراز هویت را در عین افزایش امنیت ورود به سیستم ساده می کند.

Citrix Virtual Apps and Desktops از احراز هویت با کارت هوشمند برای برنامه های منتشر شده پشتیبانی می کند.

از جمله برنامه هایی که امکان فعالیت با کارت هوشمند را دارند مانند Microsoft Outlook در یک شبکه تجاری و سازمانی

کارت های هوشمند یک پیاده سازی مؤثر از فناوری “کلیدهای عمومی” است و می توان از آن ها برای موارد زیر استفاده کرد.

موارد استفاده از کارت های هوشمند

- احراز هویت کاربران به شبکه ها و رایانه ها

- ارتباطات کانال های موجود در شبکه را ایمن می کند.

- از امضاهای دیجیتالی برای تأمین امنیت محتوا استفاده کنید.

اگر برای احراز هویت امن شبکه از کارتهای هوشمند استفاده می کنید.

کاربران می توانند از طریق برنامه ها و محتوای منتشر شده در Citrix Virtual Apps and Desktops احراز هویت بشوند.

علاوه بر این، عملکرد کارت هوشمند در این برنامه های منتشر شده نیز پشتیبانی می شود.

یک برنامه منتشر شده مانند مایکروسافت Outlook را می توان طوری پیکربندی کرد که نیاز داشته باشد.

تا کاربران، یک کارت هوشمند را در کارت خوان هوشمند متصل به دستگاه کاربر، درج کنند.

تا به یک سرور که دارای زیرساخت سیتریکسی است وصل شوند.

پس از احراز هویت کاربران به برنامه، آنها می توانند با استفاده از گواهینامه های ذخیره شده در کارت های هوشمند خود، وارد ایمیلشان شوند.

Citrix

Citrix از کارتهای هوشمند رایانه شخصی (PC / SC) مبتنی بر کارتهای هوشمند رمزنگاری شده پشتیبانی می کند.

این کارت ها شامل پشتیبانی از عملیاتی مانند امضاهای دیجیتال و رمزگذاری هستند. کارتهای رمزنگاری به گونه ای طراحی شده اند.

که امکان ذخیره سازی ایمن کلیدهای خصوصی مانند آنهایی را که در سیستم های امنیتی کلید عمومی (PKI) استفاده می شوند را فراهم می کنند.

این کارتها عملکردهای رمزنگاری واقعی را روی خود کارت هوشمند انجام می دهند. به این معنی که کلید خصوصی و گواهینامه های دیجیتال هرگز کارت را ترک نمی کنند.

علاوه بر این، می توانید برای افزایش امنیت از تأیید هویت دو شاخصه استفاده کنید.

به جای ارائه تنها یک کارت هوشمند (یک عامل) برای انجام عملیات، از یک پین تعریف شده توسط کاربر (یک عامل دوم) که فقط برای کاربر شناخته شده است. هم استفاده می شود.

تا ثابت کند که دارنده کارت صاحب کارت هوشمند است.یعنی علاوه بر کارت هوشمند، کاربر باید یک پین کد مخصوص به خود را داشته باشد.

تا مشخص بشود کسی که کارت را وارد می کند، صاحب کارت هوشمند می باشد.

پشتیبانی کارت های هوشمند

Citrix به طور مدارم تست کارت های هوشمند مختلف را برای رفع مشکلات کاربردی و سازگاری آنها باCitrix Virtual Apps and Desktops ادامه میدهد.

Citrix Virtual Apps and Desktops بطور کامل از کارت های (CAC) Common Access Card و (PIV) Personal Identity Verification پشتیبانی میکنند.

به همراه نسخه های مناسبReceiver Citrix ( Workspace App

انواع مختلفی از کارتهای هوشمند و فروشندگان کارت های هوشمند وجود دارند. در دولت ایالات متحده، از هر دوی این کارتها بطور گسترده استفاده می شود:

- (Common Access Card (CAC):توسط کارمندان و سایر پرسنل در وزارت دفاع ایالات متحده (DoD) استفاده می شود.

CAC، شامل عکسی از کاربر، به علاوه نام آنها و جزئیات مربوطه می باشد.

CAC، برای دستیابی فیزیکی به ساختمانها و مناطق DoD استفاده میشود.

و همچنین برای ورود به سیستم های IT در شبکه NIPR استفاده می شود.

CAC از یک اپلیکیشن اختصاصی کارت استفاده می کند و به واسطه اختصاصی نیاز دارد. -

PIV) Personal Identify Verification):

مشابه CAC است که توسط کارمندان و پیمانکاران شاغل در آژانس های فدرال ایالات متحده استفاده می شود.

شامل یک عکس و اطلاعات کاربر است و برای دستیابی فیزیکی به ساختمان های فدرال استفاده می شود.

و برای ورود به سیستم های IT از آن استفاده می شود.

با این حال، بر خلاف CAC، PIV که به عنوان یک نتیجه از دستورالعمل ریاست جمهوری امنیت داخلی ۱۲ (HSPD-12) توسعه یافته است.

لزوماً نیازی به واسط اختصاصی ندارد و به طور پیش فرض در مایکروسافت ویندوز ۷ یا بالاتر پشتیبانی می شود.

برای اطلاعات بیشتر، سایت زیر را مشاهده فرمایید. /http://csrc.nist.gov/groups/SNS/piv

برای راهنمایی در مورد پیکربندی کارت هوشمند در محیط های دولت ایالات متحده، به سایت زیر مراجعه کنید: http://support.citrix.com/article/CTX200939

جان کلام در ویژگی امنیتی دورکاری

اگرچه ویژگی امنیتی دورکاری به گونه ای است که می توان به شیوه گروهی نیز آن را انجام داد.

لیکن شغلهای مناسب کار از راه دور به شغلهایی اطلاق میگردد. که یک فرد توانایی انجام آنها را به تنهایی داشته باشد.

هم اکنون شرکت دانش بنیان رها، اولین مرجع مجازی سازی ایران آماده هرگونه پیاده سازی دورکاری در هر گونه ارگان، سازمان و اداره است.

انیشتین:”راه حل صحیح موفقیت این است که اشتیاق شما به پیروزی بیشتر از ترس شما از شکست باشد.”