فایروال چیست و انواع آن کدام است؟

قبل از اینکه توضیح دهیم فایروال چیست ، آن را با یک مثال بررسی میکنیم. آدرسهای IP را به عنوان خانهها و شماره پورتها را به عنوان اتاقهای داخل خانه در نظر بگیرید. فقط افراد مورد اعتماد (آدرس منبع) مجاز به ورود به خانه (آدرس مقصد) هستند. سپس بیشتر فیلتر میشود تا افراد داخل خانه بسته به اینکه مالکاند یا نه، فقط به اتاقهای خاصی (درگاههای مقصد) دسترسی داشته باشند. مالک اجازه دارد به هر اتاق (هر بندری) وارد شود، در حالی که کودکان و مهمانان مجاز به ورود به مجموعه خاصی از اتاقها (درگاههای خاص) هستند.

فایروال چیست؟

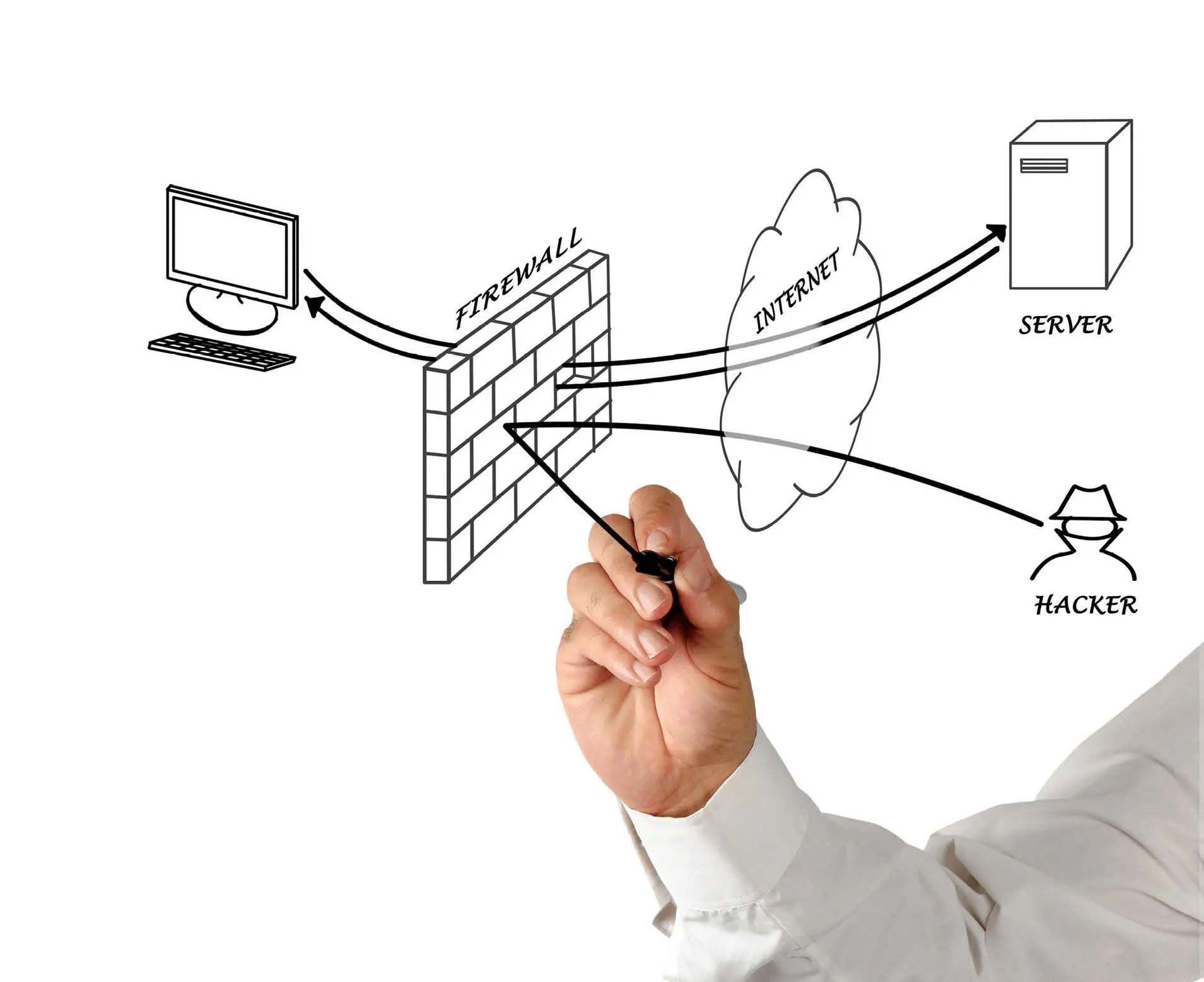

فایروال یک دستگاه امنیتی شبکه است که ترافیک ورودی و خروجی شبکه را کنترل میکند و بستههای داده را بر اساس مجموعهای از قوانین امنیتی، مجاز یا مسدود میکند. هدف آن ایجاد یک مانع بین شبکه داخلی شما و ترافیک ورودی از منابع خارجی (مانند اینترنت) به منظور مسدود کردن ترافیک مخرب مانند ویروسها و هکرها است.

فایروال چگونه کار میکند؟

حالا که متوجه شدهایم فایرووال چیست ، میخواهیم به چگونگی عملکرد آن بپردازیم. فایروالها ترافیک ورودی را بر اساس قوانین از پیش تعیین شده به دقت تجزیه و تحلیل میکنند و ترافیک ورودی از منابع ناامن یا مشکوک را برای جلوگیری از حملات، فیلتر میکنند. فایروالها از ترافیک در نقطه ورودی کامپیوتر به نام پورتها محافظت میکنند، جایی که اطلاعات با دستگاههای خارجی مبادله میشود. به عنوان مثال، “آدرس منبع 172.18.1.1 مجاز است از طریق پورت 22 به مقصد 172.18.2.1 برسد.”

انواع فایروال چیست؟

فایروالها میتوانند نرمافزاری یا سختافزاری باشند، اگرچه بهتر است هر دو را داشته باشید. فایروال نرمافزاری برنامهای است که روی هر کامپیوتر نصب میشود و ترافیک را از طریق شماره پورتها و برنامهها تنظیم میکند، در حالی که فایروال فیزیکی قطعهای از تجهیزات نصب شده بین شبکه و دروازه شما است.

رایجترین نوع فایروال، فایروالهای فیلترکننده بستههای اطلاعاتی هستند که بستهها را بررسی میکنند و در صورت عدم مطابقت با مجموعه قوانین امنیتی تعیینشده، عبور آنها را منع میکنند. این نوع فایروال آدرس IP مبدا و مقصد بسته را بررسی میکند. اگر بستهها با قوانین “مجاز” در فایروال مطابقت داشته باشند، آنگاه به آن اعتماد میشود که وارد شبکه شود.

فایروالهای فیلترینگ بسته اطلاعاتی به دو دسته stateful و stateless تقسیم میشوند. فایروالهای Stateless بستههای اطلاعاتی را مستقل از یکدیگر بررسی میکنند و فاقد زمینه هستند، و آنها را به اهداف آسانی برای هکرها تبدیل میکند. در مقابل، فایروالهای stateful اطلاعات مربوط به بستههای ارسال شده قبلی را به خاطر میآورند و بسیار امنتر در نظر گرفته میشوند.

در حالی که فایروالهای فیلتر بسته میتوانند مؤثر باشند، اما در نهایت محافظتی بسیار ابتدایی دارند و میتوانند بسیار محدود باشند. برای مثال، نمیتوانند تعیین کنند که آیا محتوای درخواستی که ارسال میشود تأثیر نامطلوبی بر برنامهای که به آن میرسد دارد یا خیر. اگر یک درخواست مخرب، از یک منبع آدرس قابل اعتماد و مجاز باشد، و منجر به حذف یک پایگاه داده شود، فایروال راهی برای اطلاع از آن نخواهد داشت. فایروالهای نسل بعدی و فایروالهای پروکسی برای شناسایی چنین تهدیدهایی مجهزتر هستند.

Next-generation(NGFW) فایروال چیست؟

این فناوری، فایروال سنتی را با عملکردهای اضافی مانند بازرسی ترافیک رمزگذاری شده، سیستمهای جلوگیری از نفوذ، آنتی ویروس و غیره ترکیب میکند. مهمتر از همه، شامل deep packet inspection (DPI) است. در حالی که فایروالهای اولیه فقط به سربرگ بستههای اطلاعاتی نگاه میکنند، دادههای درون بسته را بررسی کرده و کاربران را قادر میسازد تا بستههای دارای دادههای مخرب را به طور مؤثرتری شناسایی، دستهبندی یا متوقف کند.

پروکسی فایروال چیست ؟

ترافیک شبکه را در سطح برنامه فیلتر میکنند. برخلاف فایروالهای اصلی، پروکسی به عنوان یک واسطه بین دو سیستم پایانی عمل میکند. کلاینت باید درخواستی را به فایروال ارسال کند، در آنجا بر اساس مجموعهای از قوانین امنیتی ارزیابی میشود و سپس مجاز یا مسدود خواهد شد. مهمتر از همه، فایروالهای پروکسی، ترافیک پروتکلهای لایه 7 مانند HTTP و FTP را نظارت میکنند و از بازرسی deep packet inspection برای شناسایی ترافیک مخرب استفاده میکنند.

Network address translation (NAT) فایروال چیست؟

به چندین دستگاه با آدرسهای شبکه مستقل اجازه میدهند با استفاده از یک آدرس IP واحد به اینترنت متصل شوند و آدرسهای IP فردی را مخفی نگه دارند. در نتیجه، مهاجمانی که شبکه را برای آدرسهای IP اسکن میکنند، نمیتوانند جزئیات خاصی را ضبط کنند و امنیت بیشتری در برابر حملات فراهم میکنند. فایروال های NAT شبیه فایروالهای پراکسی هستند که به عنوان واسطه بین گروهی از رایانهها و ترافیک بیرونی عمل میکنند.

Stateful multilayer inspection (SMLI) فایروال چیست؟

بستههای اطلاعاتی را در لایههای شبکه، حمل و نقل و برنامه فیلتر میکنند و آنها را با بستههای مورد اعتماد شناخته شده مقایسه میکنند. مانند فایروالهای NGFW، SMLI نیز کل بسته را بررسی میکند. تنها در صورتی به آنها اجازه عبور میدهد که هر لایه را جداگانه عبور دهند. این فایروالها بستهها را برای تعیین وضعیت ارتباط بررسی میکنند تا اطمینان حاصل شود که تمام ارتباطات آغاز شده فقط با منابع قابل اعتماد انجام میشود.

نتیجه گیری

اکنون که دانستیم فایروال چیست میتوانیم دقیق تر ارتباط میان مثال اول را با این موضوع درک کنیم. در مقالات بعدی به جزئیات مرتبط با فایروال خواهیم پرداخت که احتمالا پاسخ بسیاری از سوالات شما را خواهد داد.